Actualmente nos encontramos en la era de la informática, donde contamos con más datos e información, de la que disponía Abraham Lincoln cuando fue presidente de los Estados Unidos de América. Gracias a la revolución digital, los negocios han empezado a tener muchos factores en común, pero hay un elemento indispensable para ellos, la seguridad de la información.

Sin embargo, con la llegada del mundo digital se ha podido encontrar que hoy en día existen muchas personas que trabajan de manera ilícita toman bajo su poder información primordial de nuestros negocios. Por lo general, estos ataques informáticos los hacen con el fin de poder generar extorsiones para ganar dinero o pueden llegar a realizar suplantaciones para robar a los proveedores sin que ellos sospechen.

Sabiendo todo esto, es probable que te estés preguntando¿Cómo proteger la información de tu empresa? Para lograr este objetivo, la manera más adecuada para proteger nuestra información lo conseguiremos por medio de un esquema de seguridad de la información interna, en donde es necesario listar los diferentes activos tecnológicos para estar preparados para responder ante cualquier eventualidad que pueda llegar a ocurrir.

¿Necesito capacitar a mis empleados en seguridad de la información?

Para lograr responder oportunamente ante posibles crisis informáticas, hay que tener en cuenta que es vital capacitar a nuestros trabajadores, ya que un ataque informático podría generar pérdidas millonarias o aún peor, podría causar la liquidación de nuestro negocio por haber filtrado datos internos.

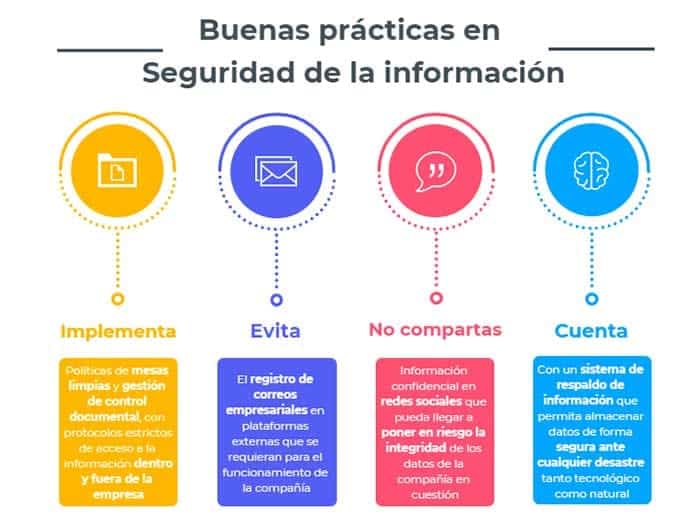

Es por ello por lo que debemos plantear dentro de nuestras estrategias digitales la seguridad informática. De esta manera conseguiremos informar a nuestros colaboradores sobre las diferentes prácticas y recomendaciones que se deben tener presente sobre esta problemática.

De hecho, podemos encontrar que existen diversas formas de sensibilizar a nuestros empleados a la hora de hablar sobre protección de seguridad de la información, consiguiendo de esta forma darles una base sólida que nos ayudará a evitar posibles inconvenientes.

Lo primero que debemos hacer a la hora de pensar en seguridad informática es preparar un listado de toda aquella información que queremos proteger, cómo, por ejemplo: datos de clientes, proveedores, empleados, empresas aliadas e información contable de la empresa.

Ya teniendo a nuestra disposición este listado es necesario revisar y hablar con todas las áreas correspondientes para que se encarguen de gestionar esta información. Del mismo modo, debemos realizar campañas orientadas a capacitar nuestro personal para evitar caer en la trampa de los cibercriminales. Por esta razón, te traemos la siguiente información recomendada por nuestros expertos en Ciberseguridad, para que empieces a gestionar e informar oportunamente a tus empleados sobre este tema tan delicado y del cual todos podemos ser víctimas.

Por otro lado, se debe analizar y evaluar los riesgos que puedes tener por una mala gestión de la seguridad de la información, ya que el impacto que tendrá tu negocio por un fallo cibernético puede suponer la pérdida de confidencialidad, integridad o disponibilidad de un archivo.

Por ello debes evaluar de manera realista la probabilidad de que ocurra esta eventualidad con relación a las amenazas, vulnerabilidades e impactos sobre los activos de tu negocio, así podrás buscar las soluciones adecuadas que suplan estas posibilidades.

¿Qué consecuencias debo evaluar para proteger la información de mi empresa? El mejor camino para evaluar la seguridad de la información en todos nuestros sistemas informáticos se logra siendo sinceros con los datos y conociendo la dependencia del negocio sobre dichos activos digitales. Ten presente que existen diversas consecuencias potenciales con diferentes niveles de gravedad, sin embargo, las amenazas más frecuentes a la seguridad de la información y datos de una compañía son la dispersión de la información, la pérdida de datos relevantes para el funcionamiento del negocio y el robo de datos confidenciales

¿Qué metodología debo emplear para tener buenas prácticas?

Para nadie debería ser un secreto que todos los empresarios o administradores de sistemas deben proteger la información y brindar una seguridad a la continuidad del negocio, por esta razón se deben tener en cuenta los siguientes 6 pasos que en Agencia Marketing Digital hemos resumido para ti.

- Recogida y preparación de la información

- Identificación, clasificación y valoración de los grupos de activos de información

- Identificación y clasificación de amenazas sobre los activos de información

- Identificación y estimación de las vulnerabilidades

- Identificación y valoración de los impactos al perder el control de la información

- Evaluación y análisis del riesgo.

Asimismo, existen dos pilares fundamentales para medir y evaluar la criticidad del riesgo en la seguridad de la información.

- Riesgo aceptable

Con este pilar podemos encontrar que no se trata de eliminar totalmente el riesgo, ya que muchas veces no es posible ni tampoco rentable para la organización. Por este motivo es que se debe reducir la capacidad de ocurrencia y minimizar las consecuencias a niveles que la organización sea capaz de asumir en caso que se vea comprometida la integridad de sus datos.

La mayoría de los casos este riesgo se presenta por la pérdida de su primer protocolo de seguridad de la información confidencial, que puede ser demasiado grave. Esto se puede medir en tipos de niveles relevantes en cuanto a la seguridad de la información.

- Nivel económico: Se traduce en gastos que puedan representar la pérdida del control sobre todas o algunas áreas de información digital o física dentro de la empresa.

- Nivel logístico: Se mide qué tanto puede llegar a afectar un ataque informático o un problema de infraestructura física a mis productos o servicios.

- Nivel de imagen: Como podría dañar la imagen de mi empresa una eventualidad donde la seguridad de la información resultara ser afectada por diferentes vectores de ataque.

- Nivel de credibilidad empresarial: Una vez superado el impacto del ataque físico o digital, es necesario medir nuestra credibilidad ante los clientes y preguntarnos si estos ¿seguirán consumiendo nuestros productos o servicios tras una pérdida de confidencialidad?

2. Riesgo residual

Aquí nos referimos al riesgo que permanece y subsiste después de haber implementado los debidos controles. Con este tipo podemos ver un reflejo de las posibilidades de que ocurra un incidente inesperado, pese a haberse implementado con eficacia las medidas evaluadoras y correctivas para mitigar el riesgo inherente de un ataque o pérdida estructural.

Esto puede entenderse como lo que separa a las organizaciones de una seguridad absoluta, donde pudiéramos ver el futuro y adelantarnos a los hechos antes de que ocurran. Para ello existen tres formas de afrontar el riesgo en la seguridad de la información:

- Eliminar el riesgo de la información: Si el riesgo es muy crítico, hasta el punto de que pueda poner en peligro la propia continuidad del negocio. Para ello se debe utilizar los medios necesarios para eliminarlo, logrando así una posibilidad de 0% de que la amenaza ocurra y cause daños irreversibles.

- Mitigar el riesgo de la información: En la mayoría de ocasiones no es posible llegar a la eliminación total del riesgo, por eso se debe contar con una serie de protocolos que nos permitan tener nuestra información y datos en un entorno digital seguro.

- Trasladar el riesgo de la información: Una manera muy sencilla de trasladar el riesgo de la información es comprando algún tipo de seguro que pueda llegar a compensar las consecuencias económicas de una pérdida o deterioro de la información.

También te puede interesar:

Todo lo que debes saber sobre Seguridad Informática

Nivel de rangos de control de seguridad de la información

Actualmente existen 5 niveles de rangos conocidos para gestionar el control de la información dentro de una empresa. Con esta información podrás identificar en qué rango se encuentra tu organización y que debes hacer para mejorar o implementar para mejorar tu sistema de gestión de riesgos de la información.

Ten presente que tener una seguridad de la información robusta debe contar con controles de carácter preventivo, ya que son mucho más eficientes que los controles de carácter correctivo, es preferible reaccionar desde antes a esperar el impacto y luego reaccionar.

Alcance efectivo con el uso del sistema de gestión de seguridad de la información

A partir de la cantidad de áreas que tenga tu empresa se debe priorizar la implementación de la SGSI (Sistema de gestión de la seguridad de la información). Para conseguirlo se deberá determinar los siguientes pasos para priorizar la implementación de la norma.

- Paso 1: Determinar en qué momento se deben cubrir las áreas de contabilidad, inventario y facturación, ya que estos departamentos manejan temas sensibles, como claves y activos económicos, que pueden afectar directamente a la empresa

- Paso 2: Se debe considerar la logística y atención al cliente porque estas áreas mantienen un trato directo con los mismos lo que nos permite mejorar en la satisfacción del usuario.

- Paso 3: Las demás áreas de la empresa, como el marketing, pueden no incluirse en el SGSI, sin embargo, se puede introducir de manera progresiva en la empresa.

¿Puedo automatizar el Sistema de gestión de seguridad de la información?

Una de las principales razones por las cuales las empresas no implementan una política de seguridad de la información robusta se debe al nivel de complejidad que esto conlleva. Por esta razón los profesionales en Marketing Automation y Ciberseguridad establecen 5 factores fundamentales para acelerar la implementación de esta norma en tu empresa.

- El uso de Software de automatización con el fin de obtener una gestión exhaustiva ante cualquier tipo de riesgo como, por ejemplo: Riesgos legales, operacionales, financieros e industriales.

- Procesos de identificación automática de los riesgos a los cuales está expuesta cada organización a nivel informático y físico.

- Alineamiento en cada riesgo con propuestas de posibles controles para conseguir la reducción de riesgos.

- Poner en marcha un seguimiento automatizado del tratamiento de riesgos encontrados en los puntos anteriores que puedan llegar a comprometer la seguridad de la información.

Realizar proyecciones y simulaciones que evalúen la implementación de los controles definidos en nuestro plan de SGSI.

¿Cómo mantener mi información empresarial segura en internet?

En todo momento y espacio podemos encontrar miles de cibercriminales que quieran burlar nuestro sistema de gestión de seguridad de la información, por ello es necesario implementar métodos de protección frente a diferentes tipos de malware que quieran entrar en nuestros equipos de cómputo y dispositivos móviles.

De hecho, encontramos 3 pasos que podrás empezar a poner en práctica para evitar perder tus activos digitales, reduciendo así el riesgo de ataques y te ayudará a crear conciencia empresarial sobre la gestión y seguridad de la información.

En primer lugar, una buena práctica que puedes realizar en tus equipos es mantenerlos actualizados, para no sufrir ciberataques con vulnerabilidades conocidas. Del mismo modo, es fundamental tener un antivirus instalado que se actualice automáticamente para evitar que un malware masivo llegue y contaminar tu dispositivo. Por último, puedes tener instalado un cortafuegos o Firewall configurado con sus filtros específicos para bloquear peticiones fraudulentas.

Todas estas prácticas te ayudarán para estar seguro de que evitarás posibles contagios que te lleven a perder toda tu información. De la misma manera, es necesario conocer los diversos tipos de malware que pueden afectar la integridad de tu sistema empresarial.

- Virus: Son programas dañinos que se añaden a ficheros y que se replican por los sistemas generando daños al sistema pérdida de control del mismo.

- Gusanos: Son piezas de código que se replican para consumir el ancho de banda (conexión a internet) del cual dispone tu equipo e incluso pueden consumir el disco duro.

Troyano: Son capaces de crear puertas traseras que son invocadas por los intrusos para robar datos confidenciales y también extorsionar a las víctimas.

¿Cómo puedo identificar si mi computador está infectado por malware?

Podemos evidenciar, que en promedio una empresa tarda 6 meses en encontrar un computador infectado, sin embargo, existen patrones que se repiten en ordenadores que tienen algún tipo de malware dentro del sistema, de esta manera podrás aprender a identificarlo con estos 7 pasos.

- Computador lento: Este es un claro ejemplo que pueden estar usando los recursos de tu sistema para realizar ataques a otras empresas o incluso para minado ilegal de criptomonedas.

- Se abren páginas en internet solas al encender tu computador.

- Se realizan llamadas a través de la línea telefónica sin que nadie haya activado esta función.

- Buscadores extraños que están predeterminados para realizar nuestras consultas en internet, sin nosotros haberlos colocado.

- Sus páginas favoritas almacenan sitios extraños.

- La página de inicio del navegador abre sitios extraños con contenido no apropiado.

- Se abren ventanas emergentes sin solicitarlas previamente.

Para evitar ser contagiado con algún tipo de malware y poner en riesgo la seguridad de la información personal y empresarial, es necesario tomar medidas de seguridad. Asimismo, te dejamos 4 recomendaciones para que evites caer en páginas que pongan en riesgo la seguridad de tu información e infraestructura digital.

- No entrar a sitios de contenido para adultos

- No entrar a sitios de descarga de programas piratas

- No descargar música ni videos de páginas de descarga gratuitas.

No utilizar programas que utilicen comunicación P2P

¿Cómo controlar los accesos a los servidores de la compañía para priorizar la seguridad de la información?

Los servidores empresariales a menudo guardan información valiosa para los atacantes, para evitar el robo de contraseñas debemos seguir las recomendaciones de los expertos en ciberseguridad.

- Implementar claves de cifrado en los archivos por si el atacante logra traspasar todas las barreras de nuestro SGSI

- Implementar 2FA (Segundo Factor de Autenticación) en todos los sistemas donde tenemos que darnos de alta con una contraseña, ya que NINGUNA CONTRASEÑA ES SEGURA.

Además, podemos ver que a menudo los usuarios eligen contraseñas simples causando que los cibercriminales obtengan la contraseña de diversas formas, es por eso que necesitamos una segunda forma de validar la identidad de los usuarios en los sistemas de alto riesgo. Por esta razón hemos traído dos formas de 2FA ofrecidas por Google y el equipo de ciberseguridad de telefónica.

- Google Authenticator: Es un software desarrollado por Google que permite autenticarnos por medio de códigos secretos generados en una app que podemos controlar desde nuestro iPhone o dispositivo Android.

- Latch: Es un sistema de autenticación desarrollado por Elevenpaths, división de ciberseguridad de telefónica, la cual puede ser utilizada para autorizar el ingreso a nuestros diversos sistemas de autenticación, también cuenta con versión para iOS y Android.

Por último, podemos encontrar que aplicar esto requiere de trabajo y conocimientos sobre el tema para lograr conseguir los resultados esperados. Para lograrlo es recomendable contar con el apoyo de profesionales en ciberseguridad que en Agencia Marketing Digital puedes encontrar para que estos pueden asesorarte y te ayuden a cumplir con todas las normas de seguridad necesarias para evitar ciberataques masivos.